皆さんこんばんは。

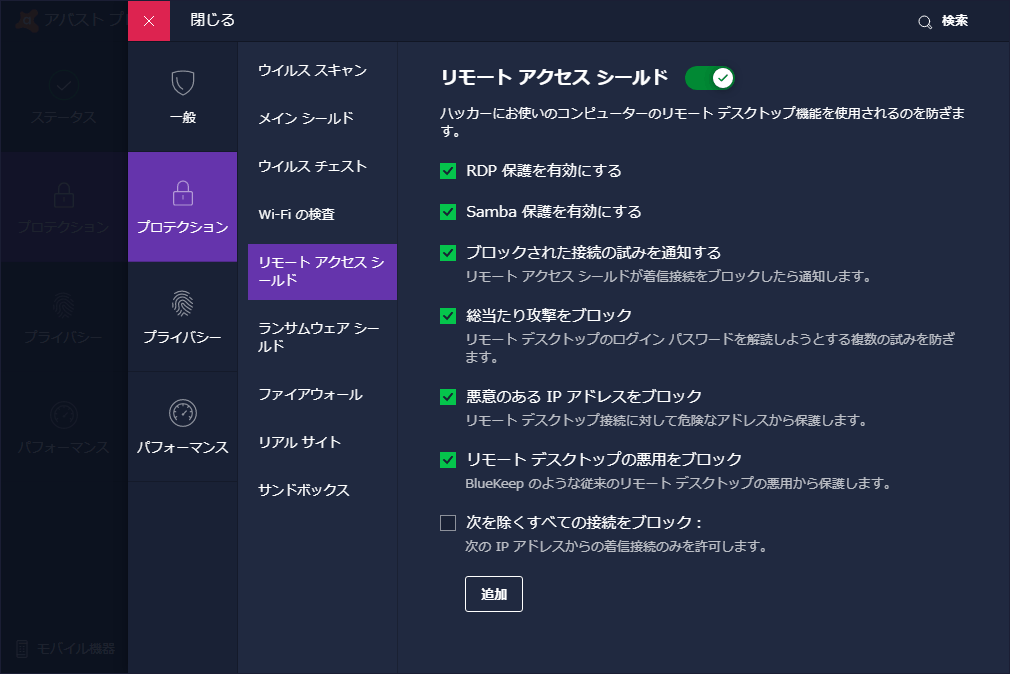

「フォーラムの空模様」コーナー23回目、今回は、有料版の機能「リモートアクセスシールド」で表示される、SMB:BruteForce という検出名についてです。

元になったフォーラムトピックはこちら。

I keep getting warnings of blocked SMB:BruteForce connections from unknown IP’s

https://forum.avast.com/index.php?topic=255345.0

不明なIPアドレスから、SMB:BruteForce を検出したという警告が表示される、という相談でした。

目次

マルウェア名から考える

少し古い内容になりますが、以前にこちらのブログに投稿した「マルウェア名を読み解く」に基づけば、マルウェアの形式は「SMB」、固有名が「BruteForce」となります。

SMBとはServer Message Block の略で、詳細はWikipedia でも見ていただくとして、簡単に言うと、Windows のファイル共有(ネットワークドライブなど)で使われる通信方式(プロトコル)のことです。

BruteForce はコンピュータ関連の用語で、「力ずくの」という英語での意味から、一般的には「総当たり」と訳されます。ボードゲームで全ての手を先読みするとか、暗証番号を1文字ずつ変えながら試したりすることを言います。

つまり、SMB:BruteForce は、「SMBプロトコルを使った、総当たりの攻撃」という意味合いです。

Avast における検知基準

Avast においては、SMB:BruteForce は、以下のような条件で検出されます。

- 特定のIPアドレスからSMBによる接続が試みられ、そのログイン認証が連続で失敗した場合

総当たり攻撃とは、要するに数撃ちゃ当たる方式で様々なユーザー名/パスワードの組み合わせを試すことから、そのほとんどのログイン認証は失敗します。したがって、連続でログインに失敗したクライアントがいた場合、そのクライアントから攻撃を受けている可能性があると判断し、Avast はそのクライアントをブロックします。

誤検知が起きることがある

条件は一見良さそうに見えますが、実際には誤検知が起きることがあります。それは、一部のクライアントの動作として、自身にとって既知のユーザー名/パスワードの組み合わせで自動ログインを試みる場合があり、これが複数回にわたると、攻撃と判断されてしまう場合があるのです。

ただ、SMBプロトコル(特にSMBバージョン1)には脆弱性が報告されており、マルウェアの中には侵入したPCから他のLAN上のPCへ攻撃を行うもの(数年前に猛威を振るったマルウェアWannaCry もSMBの脆弱性を使用していました)が見つかっているため、誤検知かどうかの判断が難しくなっています。

誤検知かどうかの判断は?

誤検知かどうかを明確に判断することはできませんが、以下のような観点が判断の参考になるでしょう。

IPアドレスがローカルかグローバルか?

検出された攻撃元のIPアドレスが、ローカルIPかグローバルIPかというのが一つの基準になります。

なお、ローカルIPと言うのは、以下のようなIPアドレスを指します。

| 種別 | IPアドレスの範囲 |

|---|---|

| IPv4 | 10.0.0.0 – 10.255.255.255 |

| 172.16.0.0 – 172.31.255.255 | |

| 192.168.0.0 – 192.168.255.255 | |

| IPv6 | fe80:: |

※この他にもリンクローカルアドレスやユニークローカルアドレス等がありますが、頻度が低いのでここでは省略しています

攻撃元がグローバルIPの場合、ほぼ確実に本物の攻撃と判断して良いでしょう。逆に言うと、そのPCはインターネット側から直接攻撃を受ける設定になっている(ファイアウォール等で外部からの接続を受け入れる設定になっている)ことを意味しますので、ファイアウォール等の設定見直しが必要でしょう。

攻撃元がローカルIPの場合は誤検知の可能性がありますが、ローカルネットワーク内に既に感染した端末があり、その端末からの攻撃という可能性も否定はできないため、次の観点での確認が必要です。

直前で、他の端末から共有フォルダへのアクセスをしたか?

直前に他の端末で何かしら思い当たる操作(ネットワークドライブへのアクセス、共有フォルダへのアクセス等々)を実施し、その直後に該当端末のIPアドレスからの攻撃としてアラートが出た場合、誤検知の可能性が高いと思われます。

除外設定は出来るのか?

この記事を書いている現時点(2021/3/24)では、リモートアクセスシールドについて除外設定を行うことはできません。

そのため、通常運用で検知されてしまう場合には、都度接続を許可するか、リモートアクセスシールドの「Samba保護」を無効にするか、接続元PCのIPアドレスが固定の場合は、オプション設定の「次を除くすべての接続をブロック」を使用するか、ということになります。

本日は以上となります。